サイバー攻撃者の動向 : 脅威情報とから被害を最小化するには・・・

北朝鮮のハッキンググループが日本の暗号資産を狙い482億円相当強奪‼

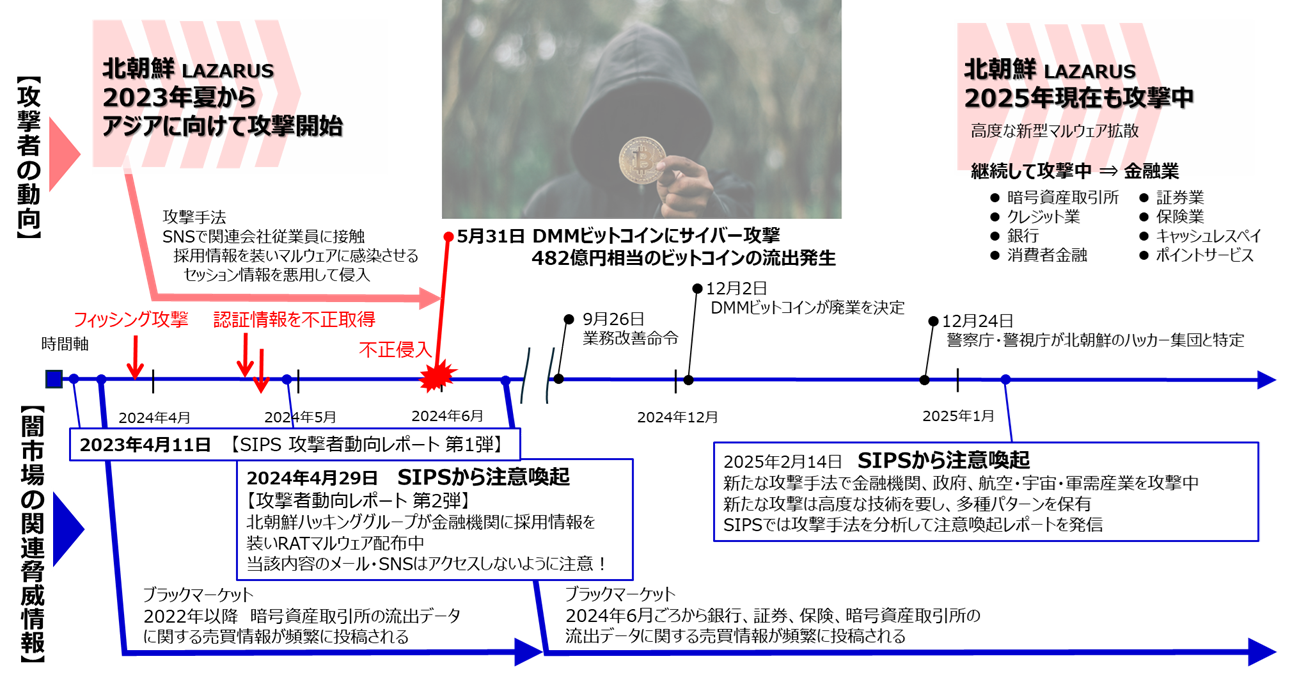

攻撃が開始してから不正流出するまでの時間軸から攻撃者の動向を見ると

攻撃の兆候やターゲット、目的などの【事前予兆】が明確に存在していた。

ここに記載する情報は過去にハッキンググループのメンバーで共有・売買され、サイバー攻撃に利用していた脅威情報です。

最新情報とは異なる過去の情報も含まれますので、参考にしていただき現在の最新情報を入手してサイバーセキュリティ対策の実施をお奨めします。

2024年5月に日本の暗号資産を狙ったサイバー攻撃が発生し、482億円相当のビットコインが不正流出

2024年5月にDMMビットコインを狙うサイバー攻撃が発生し、482億円相当のビットコインが不正に流出する事件が発生しました。

DMMビットコインは調査を進めた結果、暗号資産の取引管理を委託していたGincoの従業員が、ヘッドハンティングを装ったSNSのメッセージに

誘導され、不正プログラムを仕込まれたことで、システムに侵入されたとみられています。

◆◆◆ TIME LINE ◆◆◆

3月下旬 攻撃者はLinkedInからリクルーターに偽装し、Ginco従業員に接触し、採用前試験を装った悪意あるPythonスクリプトのURLを送付

クラウドサービス上の本番環境へアクセス可能な認証情報を不正に取得

5月24日~31日 Ginco従業員の認証情報を用いて本番環境へ不正アクセスを実行

5月31日 DMMビットコインから暗号資産ビットコインの不正流出が発生

9月26日 不正流出問題を受け金融庁がDMMビットコインに業務改善命令

12月 2日 不正流出とサービスの制限が長引くことで、事業の継続が困難と判断しDMMビットコインが事業廃止を決定

12月24日 警察庁が北朝鮮のハッカー集団「ラザルス」の一部門、『トレーダートレイター』が今回の流出に関与と特定

●関連記事

NHK NEWS WEB:2024/12/24

DMMビットコイン流出 “北朝鮮ハッカー集団が関与と特定”警察

https://www3.nhk.or.jp/news/html/20241224/k10014676711000.html

2024年4月29日 SIPSの“セキュリティイシュー”として北朝鮮ハッキンググループの動向についてレポートを公開

情報公開日:2024年4月29日

確認場所:中国/北朝鮮ブラックマーケット 他

言語:中国語/北朝鮮語/英語

内容:【セキュリティイシューレポート】

Lazarusハッキンググループ、採用情報を装ってKaolin RATマルウェアを配布

<概略>

北朝鮮政府と関係があるとされるハッキンググループ「Lazarus」は、2023年夏にアジア地域の特定個人を

北朝鮮政府と関係があるとされるハッキンググループ「Lazarus」は、2023年夏にアジア地域の特定個人を

標的としたサイバー攻撃を開始しました。

「Lazarus」は、求人情報を装ったリクルート提案を行い、そのやり取りの過程でリモート接続を可能にする

トロイの木馬型マルウェア「Kaolin RAT」を配布しています。

このマルウェアに感染すると感染した機器から「個人情報」や「金融情報」、「暗号資産情報」「企業秘密」

などを盗み出します。

流出した情報を悪用されるとサイバー攻撃(二次攻撃)やサイバー犯罪に利用されるため、被害状況は

一気に拡大します。特に銀行口座や暗号資産などの金融資産を狙っているため厳重な注意が必要です。

~ 中略(各種分析内容含む) ~

Lazarusは、過去にも採用提案をトラップとして、複数のSNSやチャットサービスを通じて悪意のあるコードを拡散する「Operation Dream Job」

と呼ばれる悪質な攻撃が確認されています。

今回は更にターゲットシステムのセキュリティ対策を回避し、より効果的な攻撃を実現するために、複雑なツールやマルウェアを巧みに活用していると

分析しています。

関連する業界、組織に従事する人は言葉巧みな採用情報が来ても安易にコンタクトしないように十分注意してください。

●関連ニュース

【Warning NEWS】2024/04/29

【警戒】【予兆】北朝鮮のハッキンググループが金融機関(暗号資産関連)を狙い採用情報を装ったRATマルウェアを拡散中

2024年に発生したDMMビットコインの暗号資産不正流出に関連する時系列一覧

【サイバー闇市場に投稿されていた暗号資産関連の脅威情報】

2022年 4月

2022年 4月  取引所の日本データ4万個の販売 ※モザイク部分は具体的な取引所名あり

取引所の日本データ4万個の販売 ※モザイク部分は具体的な取引所名あり

7月 日本の仮想通貨取引所のDB販売

8月 台湾、日本、タイ、韓国の株式投資家の情報、仮想通貨情報の販売 …他 計22件

2023年 6月 日本のLinkedIn男性の未公開データの販売(職業など詳細個人情報を含むアカウント認証情報 サンプルデータ公開)

8月 日本の仮想通貨データ40万個の販売(サンプル2万個共有)※侵入方法の説明有

11月 日本の仮想通貨 取引所のデータ販売3万個 ※モザイク部分は具体的な取引所名あり …他 計10件

取引所のデータ販売3万個 ※モザイク部分は具体的な取引所名あり …他 計10件

2024年 9月  取引所の日本人認証アカウントの販売 ※モザイク部分は具体的な取引所名あり

取引所の日本人認証アカウントの販売 ※モザイク部分は具体的な取引所名あり

10月 日本の取引所アカウントの販売 …他 計5件

今回の暗号資産流出事件の流れから、サイバー闇市場における脅威情報の状況を見ると、予兆や関連する攻撃動向、脅威情報が多数存在していました。

特に、サイバー攻撃者がフィッシング攻撃を始めた頃と同時期に、当社SIPSで脅威情報として入手した情報を『攻撃者動向レポート』として2023年、

及び2024年に各々2回提供していたことを考えると、サイバー空間における“脅威情報”を活用できていれば、フィッシングメールに誘導されることを防ぐことが

できたかもしれません。

また、仮にフィッシングメールで誘導され認証情報を盗まれたとしても、対象アカウントを特定し、そこから不正ログインされない対策が取れたとすれば、不正流出

事故は防ぐことができ、被害を最小化できたことが想定できます。

このようにサイバー空間に存在する、「攻撃者の動向」に関する脅威情報は、サイバー攻撃・サイバー犯罪被害を最小化する有用情報であると言えます。

脅威情報は、流出情報だけでなく「攻撃者の動向」「ハッキング技術」「ハッキング手法」「攻撃者の特定」「侵入経路分析」「類似事案からの分析」などの

様々な情報源から脅威を特定し事前に対策をするための情報として有効活用できる『能動的サイバー某業』のために不可欠な情報になります。

当社のサイバー脅威情報提供サービス“SIPS”は、サイバー空間からお客様に関連する脅威情報を的確に調査し、分析してタイムリーに情報提供する

サービスです。

サイバー攻撃に直接関係があり、有効な能動的サイバー防御が実現できる情報をお届けするのが、

当社“サイバー脅威情報提供サービス SIPS”になります。

※当ページの情報はサイバー情報提供サービス“SIPS”で確認した情報を基に提供しています。

※当ページで提供する情報は弊社サービス上で確認した内容で全てのサイバー攻撃に対応するものではありません。

※当ページに関するお問い合わせは下記までお願いします。