2025/01/21

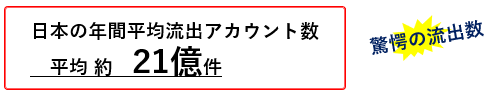

InfoStealerによる日本の年間平均流出アカウント数21億超

情報窃取型マルウェア(InfoStealer)の脅威

● 最近のハッキンググループの侵入契機のトレンド

● 不正侵入に利用する驚きの手口

Information Stealerとは情報窃取型マルウェアのことで、「Stealer」や「InfoStealer」「LogStealer」などと呼ばれます。

このマルウェアに感染すると、感染したPC内に保存されているログインアカウントの認証情報、財務や金融資産の詳細、

個人データなどの機密情報が窃取されます。

流出数 ※SIPS調査に基づく

SIPSでは情報窃取型マルウェアによる流出アカウントを2021年から調査・分析してきました。

情報収集期間:2021年1月~現在(2025年)

全世界の流出アカウント総数:約1700億件

日本の流出アカウント総数 :約84億件

※同一流出アカウントの重複あり

情報窃取型マルウェアに感染すると発生する主な事象

● PC内のログインアカウント情報などの窃取(スパイ行為・情報窃取を目的とする)

● PC内に自身の複製を作成し、潜伏・隠蔽(セキュリティ検知時の削除や隔離を回避する目的)

● PCのゾンビ化(外部ボットネットとの接続や遠隔操作を目的とする)

● PC内のアドレス帳を悪用したスパムメールの配信(悪性プログラムの拡散を目的とする)

情報窃取型マルウェアによって流出したアカウント情報がもたらす影響は、多岐にわたり、個人や企業に深刻な被害を及ぼします。

主な影響は以下のとおりです。

1. 金銭的被害

・ 銀行口座の不正利用

オンラインバンキングのアカウントが悪用され、不正送金や口座からの資金引き出しが行われる。

・ クレジットカード詐欺

クレジットカード情報がダークウェブなどで売買され、不正な決済やショッピングに使用される。

・仮想通貨の盗難

仮想通貨ウォレットの認証情報が漏洩し、金銭資産が抜き取られるケースも発生する。

2. 個人情報の悪用

・なりすまし(アイデンティティ詐欺)

流出した情報をもとに、他人になりすましてローンの申請や不正契約を行う。

・ソーシャルエンジニアリング

SNSやメールアカウントの乗っ取りにより、友人や家族をだまして金銭を詐取する手口が増加。

・ブラックメール(恐喝)

流出したプライベートな情報を利用して、被害者に対し金銭を要求する行為。

3. 企業への影響

・機密情報の流出

社内ネットワークのアカウント情報が窃取され、企業の重要データ(顧客情報、取引情報、知的財産)が漏洩。

・内部不正やスパイ行為

窃取された情報を利用し、内部からの不正行為や競合他社によるスパイ活動に利用される可能性。

・ブランドイメージの低下

顧客データの流出が発覚すると、企業の信頼が失われ、株価の下落や取引先との関係悪化につながる。

4. サイバー犯罪への悪用

・ボットネット化

流出したアカウントを利用して、PCがマルウェアに感染し、DDoS攻撃やスパムメールの踏み台にされる。

・犯罪の隠れ蓑

他人のアカウントを使用し、不正アクセスや違法取引に利用されると被害者が犯罪者として誤認される可能性。

5. サービスの利用停止や制限

・アカウントのロック

不正アクセス検知により、アカウントがロックされ、正規ユーザーが利用できなくなる。

・信用スコアの低下

金融機関のアカウントが不正利用されることで、信用情報機関に影響し、ローンやクレジットの

審査に悪影響を及ぼす。

流出したアカウント情報は、サイバー犯罪者によってすぐに売買・悪用されるため、迅速な対策が必要です。

推奨対策

・パスワードの定期変更と二要素認証(2FA)の導入。

・不審なログインや取引履歴の監視。

・セキュリティソフトの導入と最新状態の維持。

・流出情報の有無を確認するサービスの活用。

InfoStealer 流出アカウント調査サービス

情報窃取型マルウェア(Information Stealer)によって流出したアカウントを調査します。

調査対象ドメインに対する流出アカウントを調査し、詳細報告書を提出いたします。

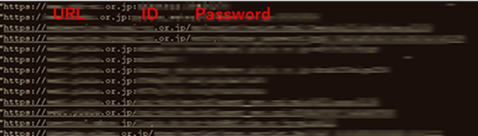

※流出日/対象URL/アカウントID/パスワード/流出PCのIPアドレス/国名など 詳細はこちら

過去の調査では全体の約6割の企業で流出が確認されています。

Webでログインページを保有しているドメイン、メールアカウントの流出などが確認できます。

※マルウェアの種類により窃取する情報が異なるため、クレジットカード情報や暗号資産関連、7その他金融情報などが含まれる場合もございます。

特に以下の分野では多くの流出が確認されていますので、調査をお奨めします。

・政府機関(中央省庁/外郭団体) ・通信会社 ・クラウドサービス

・自治体 ・医療機関 ・ECサイト(ショッピングサイト)

・大学 ・運輸/交通 ・会員サイト(求職、不動産、その他)

・研究所 ・金融機関(銀行、証券、保険、暗号資産取引所)

右図は流出情報が確認された時の例です。

右図は流出情報が確認された時の例です。

確認された情報は対策を含む報告書と併せて提示させていただきます。

流出アカウントの早期把握と対策は、その後の2次攻撃から被害を最小化できます。

※当社は脅威情報を提供しますが、対策構築はお客様自身で既存のシステム構築ベンダー様と実施してください。

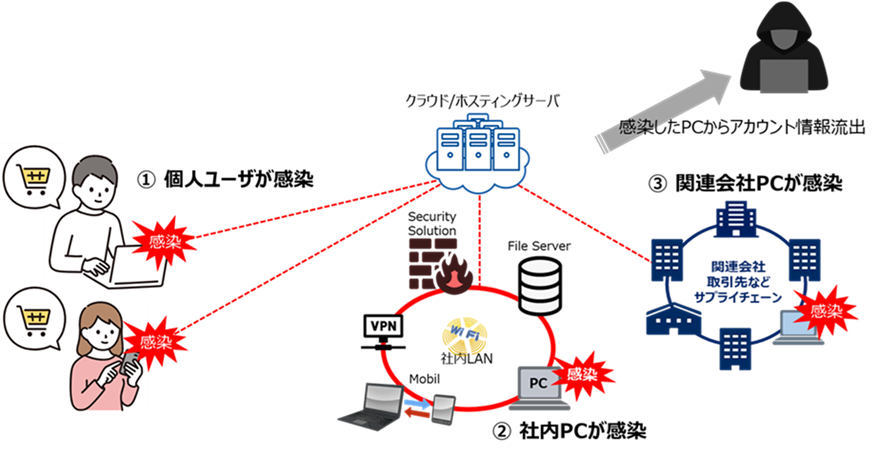

情報窃取型マルウェアの感染例

感染の契機は、メールの添付ファイル、メール内URLへのアクセス、Web広告、QRコードなどに

アクセスして攻撃者の準備したマルウェア配信

サーバなどにアクセスすることで感染します。

最近は有益無害の「文字列」をダウンロードさせて、PCに標準搭載されているプログラムと連動して悪性プログラムに変化して、情報を窃取する

手法の【Living Off The Land(環境寄生型)攻撃】が多用されています。

このような場合、感染時にセキュリティ検知を回避できるため、感染したことが分からないことも多く、気付いた時には既に情報が窃取されている

ことがほとんどです。

感染は様々なPCから発生します。

外部の権限が低い一般ユーザ(顧客アカウント)からログインしても高度なハッキングツールを利用されれば

容易にサーバの管理者権限を奪う事が可能になります。

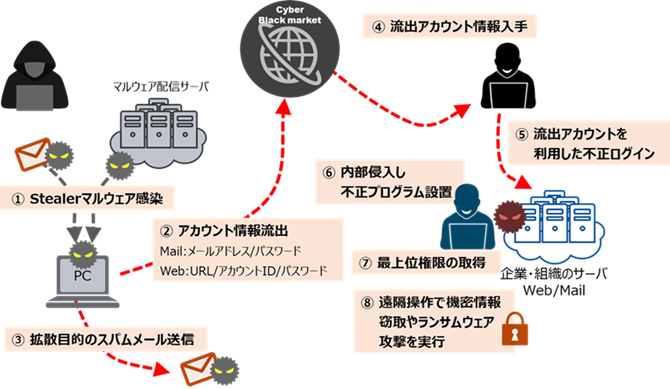

流出アカウントの不正利用の例

流出したアカウント認証情報はサイバー空間の闇サイト/闇チャネルでハッキンググループで共有、または売買されます。

売買されたアカウント情報はID/パスワードが含まれ、正規アカウント認証者になりすまして不正ログインされることになります。

攻撃者は、ハッキングツール*1を利用してログインしたシステムの管理者権限を奪います。

その後は、目的に応じてシステム内の機密情報や個人情報の窃取、改ざん、暗号化、更には関連するネットワークに対して

水平移動(ラテラルムーブメント)によりサプライチェーン攻撃を実施することもあります。

*1 ハッキングツール

攻撃者は下記の様なハッキングツールや技術使って内部に侵入を試みます。

▼状況を調査するツールや技術

・ ネットワークスキャナ:デバイスを特定し、IP、MACアドレス、ホスト名、OS情報を収集するツール

・ システムスキャナ:システムやネットワークの脆弱性や設定ミスを調査するツール

・ 脆弱性スキャナ:ソフトウェアやシステムの脆弱性を検出するツール

・ ウェブアプリケーションスキャナ:ウェブサイトやAPIの脆弱性を検出するツール

・ エクスプロイトスキャナ:既存のエクスプロイトを活用して脆弱性の悪用が可能かどうかを調査するツール

・ フィンガープリントスキャナ:OS、サーバ、ソフトウェアのバージョン情報を特定し、攻撃に必要な情報を収集するツール

▼不正侵入の補助となるツールや技術

・ ペイロード隠蔽・難読化:攻撃コードを難読化・暗号化して、アンチウイルスやEDRを回避するツール

・ 侵入検知回避:ネットワーク侵入検知システム(IDS)や侵入防止システム(IPS)をバイパスするためのツール

・ アンチウイルス回避:アンチウイルスソフトウェアの検知を回避するためのツールや手法

・ ファイアウォール回避:ファイアウォールのルールをすり抜けるための技術

・ ログ・フォレンジック回避:各種痕跡(ログ)を消去または隠蔽し、攻撃が検知されにくくするためのツール

・ サンドボックス回避:マルウェア解析環境(サンドボックス)を検出し、回避するためのツールや技術

・ 権限昇格と持続性確保:極秘裏にシステムの管理権限を取得し、永続的なアクセスを確保する技術

・ ネットワーク匿名化:攻撃の発信元を隠すためのツール

・ ファイルレス攻撃:ディスクにマルウェアを保存せず、メモリ上で攻撃を実行し検知を回避するツールや技術

・ コードインジェクション:正規プロセスに悪意のあるコードを挿入し、検出を回避する技術

※ これらのハッキングツールや技術は代表的な例で、上記以外に様々な種類のツールや技術が存在していて“サイバー闇市場”で情報共有されています。

※当ページの情報はサイバー情報提供サービス“SIPS”で確認した情報を基に提供しています。

※当ページで提供する情報は弊社サービス上で確認した内容で全てのサイバー攻撃に対応するものではありません。

※当ページに関するお問い合わせは下記までお願いします。