年間平均で約

21億

件 の日本のアカウント情報が流出しているのをご存じですか?

InfoStealerとは

インフォスティーラー(InfoStealer)は、情報窃取型マルウェエアのことで

インフォスティーラー(InfoStealer)は、情報窃取型マルウェエアのことで

感染するとログイン情報、財務情報、その他の個人を特定する情報など

機密情報を盗む目的でコンピュータ システムに侵入するために作成された

悪意のあるソフトウェアの一種です。

盗まれた情報はパッケージ化されて攻撃者に送られ、多くの場合、違法な

闇市場で他のサイバー犯罪者と取引されます。

流出したアカウント認証情報(ログインID/パスワード)を不正利用されると

内部に侵入され、高度なハッキング手法で機密情報や重要情報が流出

することになります。

当社は、2019年に情報窃取型マルウェアによる被害が多数確認されたことから、当該マルウェアの動向と流出情報に関する

内容を調査分析し、2020年1月から情報収集を開始しました。

その結果、以下のような驚愕の流出数があることが確認されました。

全世界流出アカウント総数:約1714億3000万件

日本の流出アカウント総数:約84億3500万件

※情報収集期間:2021年1月~2024年12月 (現在も収集中)

※同一流出アカウントの重複あり

また、サイバー攻撃者の動向を確認すると、この流出アカウントを利用してハッキングの契機と

なっていることも判りました。

最近ではランサムウェアグループもこの流出アカウントを利用していることが確認されました。

この危険な情報窃取型マルウェアから不正ログインを対策することが重要であると判断し、

当社では「InfoStealer流出アカウント調査」を開始しました。

InfoStealer流出アカウント調査

“なりすまし”による不正ログイン対策が可能

昨今のサイバー攻撃において、特に多く確認されているのが「なりすまし」による不正ログインです。

これは、利用者のアカウント情報が流出することで、正規の利用者ではない第三者がIDやパスワードを不正に使用して、

システム内部へ侵入することを意味します。

アカウント情報が流出する原因の一つとして、Information Stealer(情報窃取マルウェア)の感染が挙げられます。

Information Stealer は世界中に何十種類も存在し、感染したデバイスから継続的にログイン情報を盗み出します。

日本も例外ではなく、多くのログイン情報が流出しています。

流出した情報はハッキンググループによって共有・販売され、不正利用されることで二次攻撃が発生します。

Stealer 流出アカウント情報調査は、サイバー空間に流出したログイン情報を調査し、適切な対応方法を提示する

情報調査サービスです。

InfoStealer流出アカウント調査の概要

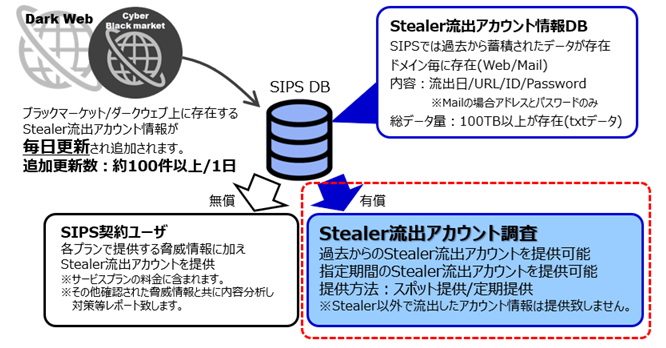

マルウェアにより流出したアカウント情報は、各種サイバー攻撃・サイバー犯罪に不正利用されています。

サイバー闇市場で共有・売買されている【アカウント情報】を調査・報告するサービスです。

流出アカウントが確認出来たら、流出情報と併せて対応方法と対策案をご提案いたします。

調査領域

調査領域

● ブラックマーケット(メッセージングアプリ・SNSを利用する闇チャネル)

✓中国 ✓北朝鮮 ✓ロシア ✓その他海外

● ダークウェブ(専用ブラウザでアクセスする闇サイト)

SIPS InfoStealer流出アカウント調査の優位点

● 秘匿性の高い中国・北朝鮮・ロシアの闇チャネルを調査可能な高度なノウハウ

● 過去から蓄積されてきた膨大な脅威情報とサイバーセキュリティスペシャリストによる分析力

● 流出情報だけでなく、対策・対応方法も提案するユーザライクのサポート

● 複数先進諸国の政府機関、調査機関、ならびに世界的なサイバーセキュリティ企業にも情報提供する実績

● スポット調査が可能な安心の低価格

まずはお問い合わせください

提供方法

WebドメインとMailドメインをご連絡ください。

流出アカウントとは

マルウェアが感染した機器(PC/Server/ネットワークデバイス)に存在するログイン情報です。

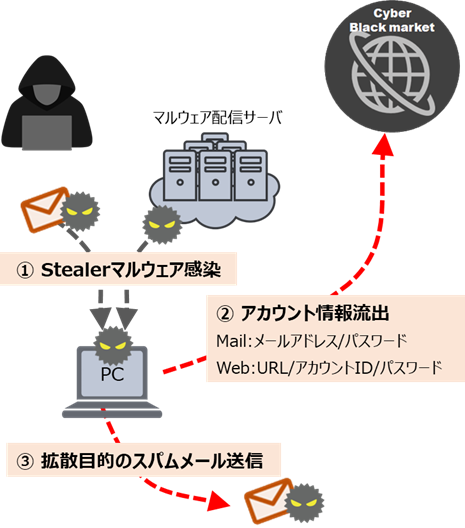

マルウェアによるアカウントの流出の流れ

1.マルウェア感染

メール添付や偽装サイトに誘導してマルウェアを感染させる。

▼

2.アカウント流出

感染した機器の内部にあるアカウント情報を盗み取る。

▼

3.マルウェア拡散

感染マシンに存在するアドレス帳を利用してなりすましフィッシング

メールを送信。

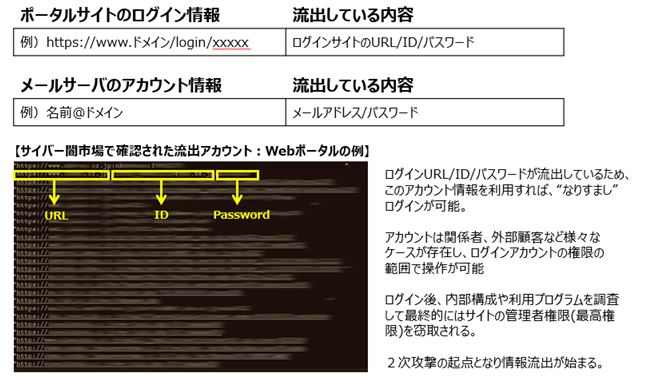

流出したアカウントはサイバー闇市場で売買され共有される。

流出アカウントは関係者、外部顧客など様々なケースが存在するが、

これを利用した“なりすまし”ログインが可能になる。

ログイン後、アカウントの権限の範囲で操作が可能。

問題点

● 当マルウェアは有益無害の形で潜入し感染するため、発見が遅れる

● 侵入後は自身を複製し内部にコピーを潜伏させる

● 感染後も通常動作に大きな影響を与えないため発見ア難しい

● セキュリティ検知製品を回避する技術を保有している

● ログ消去機能などを保有する種もあり、痕跡を残さない

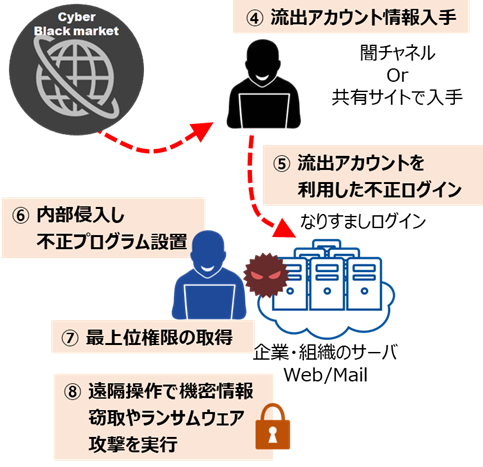

流出アカウントを使った二次攻撃

4.流出アカウント情報の入手

ブラックマーケットやダークウェブに存在するアカウント情報を購入、

もしくは共有サイトで入手する。

※流出アカウントは、関係者、外部顧客、会員など様々なケースが

存在するが、これらを利用した“なりすまし”ログインが可能になる。

5.流出アカウントを使い不正ログイン

“なりすまし”ログインで内部に侵入する。

アカウント権限の範囲で操作が可能

6.システム構成と脆弱性を確認

ハッキングプログラムを利用してサイトの構成や脆弱性などを確認し、

必要に応じてプログラムを設置する。

※最高権限(管理者権限)の取得が目的

7.最上位権限取得

最上位権限が入手できると、最上位権限で再度ログインを実行する。

8.機密情報窃取

内部に存在する機密情報・極秘情報を窃取する。

金銭目的の場合、ランサムウェア攻撃を実行することもある。

※侵入サーバに目的の情報がない場合はネットワーク内部のサーバに

水平移動して情報を窃取する。

場合によっては、関連会社や取引先へのサプライチェーン攻撃も可能になる。

実際に流出しているアカウントの規模

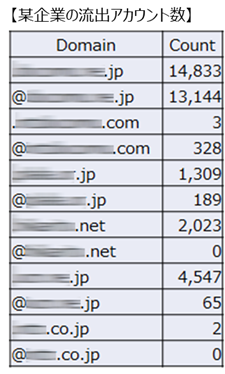

■流出アカウント調査を実施した結果の例(実在する某企業)

流出したアカウント情報を企業で利用するドメイン及びメールドメインから調査した結果、

大量のアカウント

情報が流出していることが判明しました。

流出しているアカウントは“なりすまし”による不正ログインが可能なため、ログイン後ハッキングプログラムを

設置されると、サーバの権限情報が奪われてしまい、その後内部の機密情報にまで侵入されることになり

ます。

放置すれば、各種サーバは掌握され、機密情報は流出してしまいます。

攻撃者がランサムウェアグループであれば、暗号化され被害は更に拡大することになります。

右図は企業で利用するドメイン及びメールドメインから調査した結果

@なし:Webドメイン 流出数:22,717件

@あり:メールドメイン 流出数:13,726件

流出数トータル 36,443件

過去の調査事例から、多くの企業、組織で

アカウント情報の流出が確認されています。

特にログインページを保有するWebサイトを運営している場合は要注意となります。

被害最小化のため一刻も早く調査されることをお奨めします。

InfoStealer流出アカウント調査 基本調査(スポット調査)/定期調査(毎月/四半期/半年)

価格は御見積にてご提示いたします。

InfoStealer流出アカウント調査はサイバー脅威インテリジェンスサービスSIPSにより提供するサービスです。

1ドメインからの調査が可能で、流出が確認されると対象URL、アカウントなどの詳細情報が確認できます。

安価な費用で、対応可能な当サービスを是非ご利用ください。

御見積りご希望の方は「お見積り希望」と記載の上ご連絡ください。

当サービスに関する詳細内容をご希望の方は弊社までお問い合わせください。

お問い合わせ先