【サイバー攻撃手法分析】 ~ サイバー攻撃者の動向と攻撃手法を分析 ~

作成日:2025年6月2日

証券口座の不正操作による不正取引被害拡大 被害額 3000億円超 ※4月末時点

攻撃者が実行しているのは「フィッシング」や「マルウェア」の攻撃だけなのか?

対策をしても被害が拡大しているのは何故…? 調査・分析すると独自の専用ツールの可能性も…

ブラックマーケットには数年前から“予兆”となる脅威情報が多数存在していた。

サイバー攻撃の被害が各所で拡大する中、証券口座の不正操作による被害が拡大しています。

これは証券口座の顧客アカウントが不正に利用されログインされた後に、意図せぬ不正な証券取引をされる被害が拡大しています。

金融庁によると、2025年1月から4月の不正取引件数は3500件超、被害額は3500億円を超えています。

各社対策を進めているにも関らず被害が拡大する理由は何故か?

現状の対策では被害は延々と拡大することが予測されます。

サイバー闇市場の動向及び傾向を過去に遡って時系列で追いかけ、実際の被害状況に関連付けて何が行われているのかを簡易的に調査し分析しました。

以下は当社で調査・確認した内容に基づき分析した結果の一部です。

証券口座が不正操作されるまでの推定攻撃手順

①証券口座アカウント認証情報の入手 ※流出アカウント情報の利用

↓↓↓

②サイバー攻撃者がアカウント情報を不正利用してログイン → システム構成の調査

↓↓↓

③不正ログイン後にシステム管理者権限を奪取してシステムを掌握 → 内部DB情報窃取

↓↓↓

④管理者権限で再ログインして内部DB情報窃取 → バックドア/RATなど不正プログラム設置

↓↓↓

⑤不正操作実行口座のターゲットリスト作成

↓↓↓

⑥マネーロンダリング手法、体制構築

↓↓↓

⑦当該システムのログイン認証手法に適合する代入器(Emulator)を生成

↓↓↓

⑧代入器を利用してログイン

↓↓↓

⑨ターゲットアカウントの条件に合わせて証券口座の不正取引実行

↓↓↓

➉マネーロンダリング実行

アカウント認証情報の入手(流出要因)

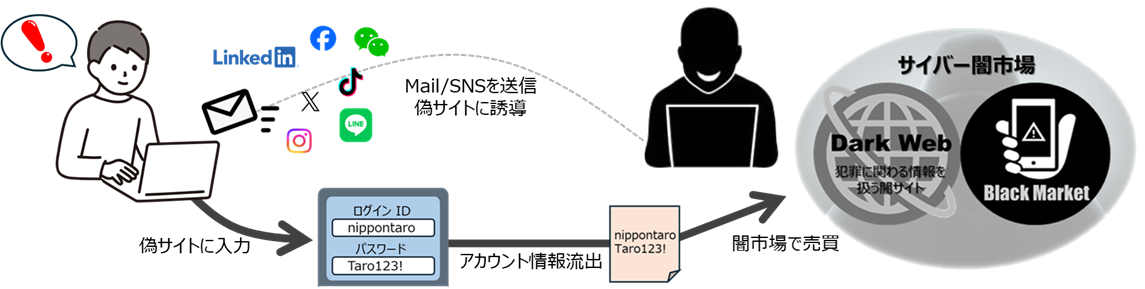

フィッシング攻撃による流出

証券会社各社や関連団体、組織の名を語りメールやSNS、ショートメッセージなどをりようしたフィッシング攻撃によって偽サイトに誘導して

ログインIDやパスワードを盗み取る手法です。

セキュリティの強化による「本人認証の再設定」などの文面で、本物とそっくりな偽サイトに誘導され、そこにログインID、パスワードを入力することで

アカウント認証情報が抜き取られます。

盗まれたアカウント情報は、サイバー闇市場で売買され、次の攻撃者やサイバー犯罪者によって不正利用されることになります。

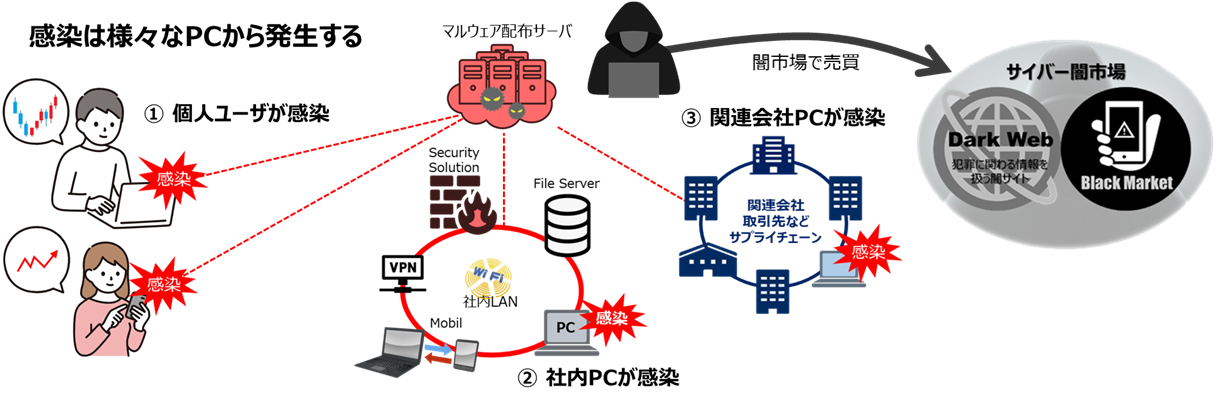

マルウェアによる流出

情報窃取型マルウェア(インフォスティラー)は、感染するとPC内に存在するアカウント情報を窃取します。

攻撃者は任意もしくは特定のターゲットを決めて、マルウェアに感染するように誘導しマルウェアを送り込みます。

特に最近は、有益無害の文字列を送信してメモリーやレジストリに隠蔽し、システムの標準搭載プログラムなどと連動して悪性プログラムに変化する

環境寄生型攻撃(Living off the Land攻撃)が主流になっていて、感染してもセキュリティ検知されず、システムに大きな影響を与えないため、

感染したことに気付かず、アカウント認証情報が流出する事案が多数確認されています。

感染したPCから抜き取られたアカウント情報は、サイバー闇市場で売買され、次の攻撃者やサイバー犯罪者によって不正利用されることになります。

流出したアカウント情報はリスト化されるため、これを利用する攻撃者は、目的のターゲットシステムに“なりすまし”によるログインが可能となりターゲット

システムに容易に不正ログインが可能となります。

インフォスティラーを使った過去の被害事例は以下のような多方面で被害が確認されています。

● 銀行口座の不正出金

● クレジットカードの不正利用

● 暗号資産取引所の不正操作

● キャッシュレスペイ不正利用

● ECサイト不正購入

● システムへの不正侵入によるランサムウェア攻撃 … etc

当社の調査では、日本のアカウント認証情報は年間平均約21億件流出していて、

調査を開始した2021年から2024年の4年間で総数約84億件が流出しています。

● 情報窃取型マルウェア(InfoStealer)の脅威に関する詳細はこちら

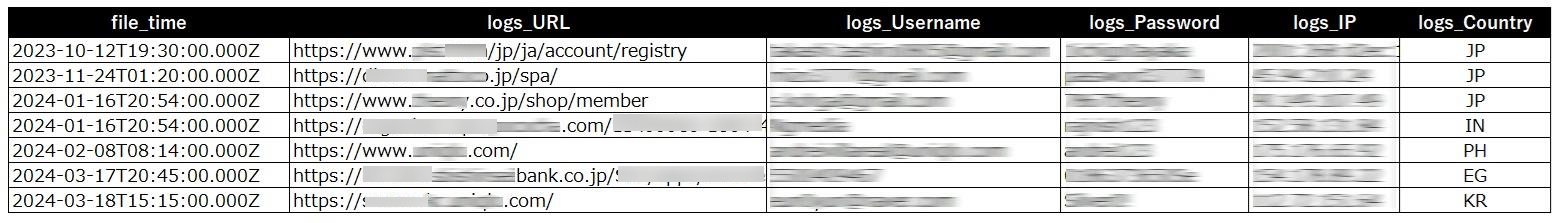

流出したアカウント情報

フィッシングやマルウェアによって流出したアカウント認証情報は、サイバー闇市場(ダークウェブ/ブラックマーケット)で

フィッシングやマルウェアによって流出したアカウント認証情報は、サイバー闇市場(ダークウェブ/ブラックマーケット)で

売買・共有されます。

最近は、SNSやメッセージングアプリを使うブラックマーケットの秘匿性の高い闇チャネルを使い、流出情報を

売買することが多くなっていて、場合によっては攻撃者が集う闇チャネルのハッカーズフォーラム等で情報共有

される場合もあります。

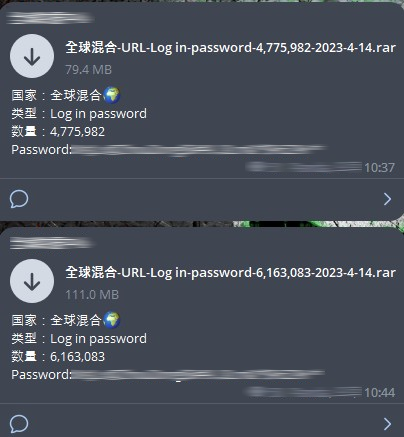

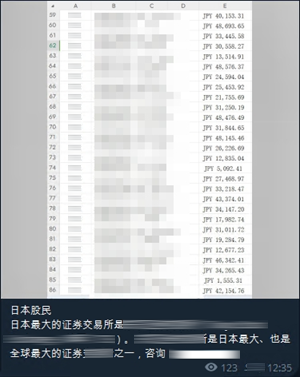

右図は、ブラックマーケットの闇チャネルの一つに投稿されていた内容で、インフォスティラーで流出したアカウント

情報(ログイン情報)を売買する目的で投稿されたメッセージです。

確認場所:中国ブラックマーケット闇チャネル(SNS)

確 認 日 :2023年4月14日

内 容 :グローバルミックス(世界中混合)のURL・ログイン・パスワード

※上が約470万個、下が約610万個、合計1090万個超

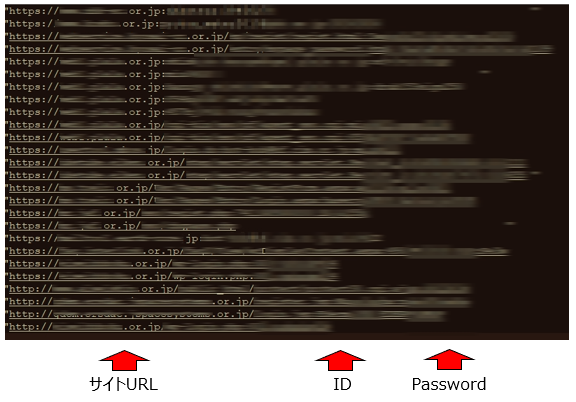

ダウンロード後に内容を確認すると日本の情報が多数存在していました。

大量のログイン情報の中には下記の様なサイトのログインURLが

大量のログイン情報の中には下記の様なサイトのログインURLが

存在していました。

・政府中央省庁/政府機関

・自治体/公共機関

・研究機関/社団法人/独立法人

・国公立大学/私立大学

・金融機関(銀行/証券/保険/クレジット/暗号資産取引所/他)

・生活インフラ企業(電気/ガス/運輸/他)

・通信会社/ISP/ASP/他

・ショッピングサイト(EC)

・SNS(メッセージ/動画/出会い系/他)

・民間企業(上場企業/非上場企業)

・情報セキュリティ企業

◆対象サイトドメイン

go.jp or.jp ac.jp .jp co.jp .com .net

ハッキングツールの販売とハッキング技術の共有

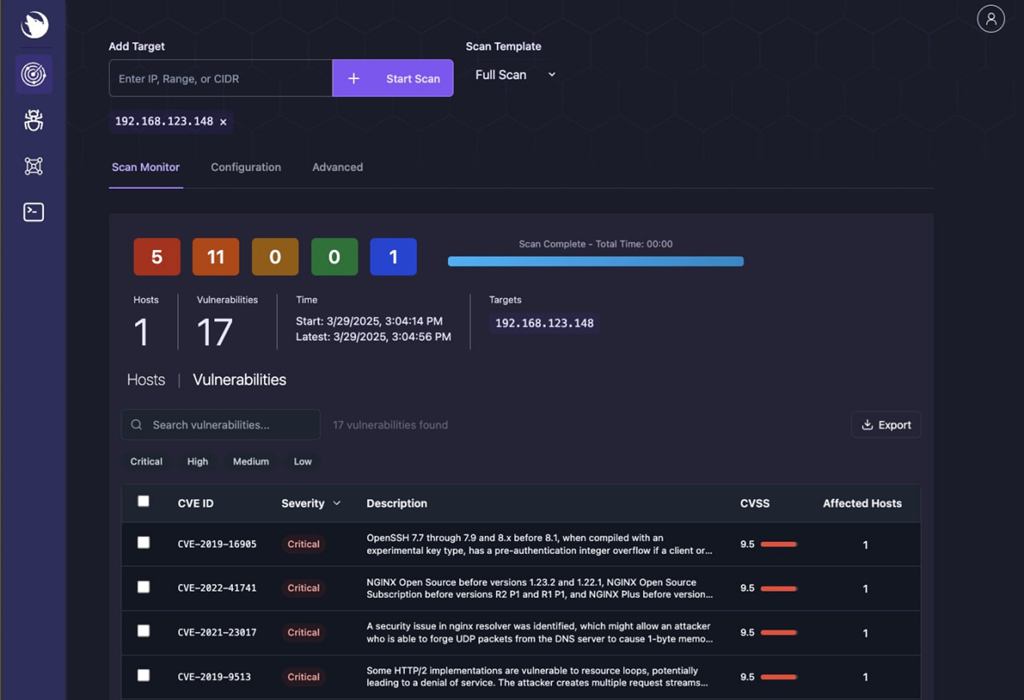

サイバー闇市場は、流出情報の売買だけでなく、ハッキングに利用するツールの販売やハッキング技術の共有も行われています。

その種類は無数にあり、ハッキングの目的に合わせてツールを利用することで容易に不正侵入が可能になります。

サイバー攻撃者は流出アカウントを使って一度内部に侵入し、このようなハッキングツールを利用してサイトの上位権限を奪いにきます。

代表的なハッキングツールは以下の通りです。

・システムスキャナー:システムの動作環境(稼働プログラムやバージョン)を調査

・システムスキャナー:システムの動作環境(稼働プログラムやバージョン)を調査

・WEBの脆弱性検出スキャナー:システムで稼働する各種プログラムの脆弱性を調査

・パスワード検出プログラム(パスワードを利用する環境でパスワードを検出するプログラム)

・Anti-Virusバイパスプログラム(アンチウイルス製品の検知を回避するプログラム)

・セキュリティ検知バイパスプログラム(セキュリティ製品の検知を回避するプログラム)

・認証回避プログラム(二段階認証、電子証明書、指紋・顔認証、3Dセキュアなど各種認証を回避するプログラム)

・ログ削除痕跡消去プログラム(行動履歴を含む全てのログを消去し痕跡を残さないプログラム)

・Webshellリモートコントロールプログラム(遠隔操作のためのプログラム)

・悪性コード(Living off the Land攻撃やその他ハッキングに利用するコード)

・悪性プログラム(RAT・トロイの木馬、バックドアなどハッキングによる情報窃取を支援するプログラム)

・フィッシングソース(フィッシング攻撃に利用する模倣サイトのソース)

・DDoS攻撃プログラム(対象機器に負荷をかけるプログラム)

ハッキングによる内部DB情報の窃取

攻撃者は、流出アカウントで不正ログイン後、ハッキングツールを利用してサイトの管理者権限を奪い取ります。

予めシステムスキャナーでシステム内の稼働プログラムとそのバージョンを調査し把握されているため、脆弱性を探しだすことは容易です。

脆弱性が確認されると、脆弱性を利用した攻撃で権限昇格などを行い権限を奪います。

※侵入時に脆弱性がない場合でも、システム内の複数のプログラムから次の脆弱性が確認されるまで待機しタイミングを見て実行可能です。

※プログラムのバージョンをダウングレードさせるハッキングツールも存在しています。

攻撃者は上位権限を奪うと、管理者権限で再度ログインしてバックドアやRATなどの不正プログラムを内部に設置します。

これによって、恒久的に内部に侵入が可能になります。

※ 管理者権限の認証情報を変更されても変更された情報が攻撃者に通知されます。

※バックドアの場合は裏口から認証なしで侵入可能になり、これらのほとんどは痕跡(ログ)を残さない機能が付加されています。

このような状況になると、内部の情報は筒抜けとなり、リアルタイムで情報が垂れ流し状態になります。

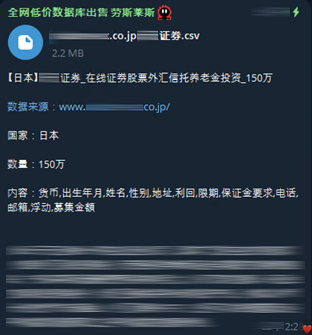

ブラックマーケットの闇チャネルには「証券会社のDBをハッキングした」と主張して情報を販売する投稿が複数確認されています。

下記は各々日本の証券会社名を特定してハッキングを主張している投稿です。

左の画像はDB情報の販売150万件を示していて、右の画像は別会社のデータサンプルを開示している投稿です。

A証券株式会社 B証券株式会社

上記A社、B社以外にも同様に異なる十数社の情報売買投稿が確認されていることから、証券会社名指定で流出情報の投稿がされている各社は、

ハッキングにより侵害されている可能性があります。

証券口座の不正操作による被害が発生し、各社システムのセキュリティチェック、ならびにセキュリティ対策の見直しを実施しているにも関わらず

被害が拡大しているのは、既に内部に侵入されて攻撃者の意図のままに常時情報が流出している可能性があります。

このように、サイトをハッキングされると、恒久的に情報が流出することになります。

恒久的に不正侵入を行うための攻撃手法

攻撃者は、セキュリティチェックやセキュリティ検知プログラムなどにより、システムの構成変更やセキュリティ対策が行われ、侵入したサイトに再侵入が

できなくなることを避けるために、次のようなハッキング手法を利用します。

悪性プログラムの設置

次回以降も容易に不正侵入ができるように不正プログラムを設置

●バックドア:いわゆる裏口でセキュリティ検知を回避して侵入口となるプログラム

●RAT:Remote Access Trojanの略で、遠隔操作を可能にするマルウェアの一種です。

●ボットウイルス:機器をゾンビ化してボットネットに繋ぎ、攻撃者の意のままに遠隔操作するプログラム ...他

※上記のようなハッキングツール(悪性プログラム)はサイバー闇市場で情報共有されています。

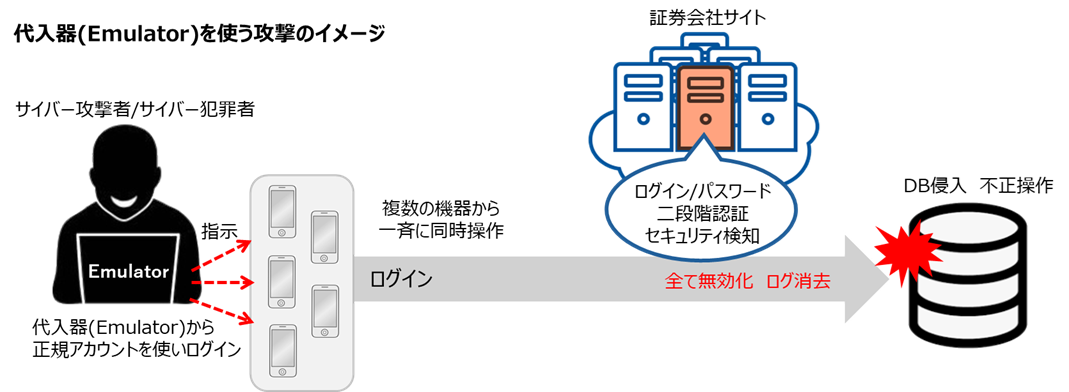

代入器(Emulator)はログインシステムを模倣したプログラムです。

ログインして内部に入るために、どのようなログイン試行があるか、どのような認証が存在するか、どのようなセキュリティ検知があるかを事前に情報収集して、

各々のセキュリティを回避または無効化するように作り上げられたプログラムです。

代入器を使い正規アカウントを利用してログインすると、全てのセキュリティチェック(ログイン認証、二段階認証、セキュリティ検知)が無効化されるため、

システム上は正規ログインと判断してしまいます。

もちろん代入器を利用しなくても不正ログインは可能ですが、この手法で侵入されると不正操作の判断をすることが極めて困難になります。

※上記のような代入器による不正侵入手段は、証券会社に限らず、他金融やECサイト等のログインサイトでも利用されている手法として多数確認されています。

サイバー攻撃者は、事前に行ったシステムのスキャニングやハッキングした際にシステムの詳細情報を把握します。

その後、自ら作り作り出した代入器(Emulator)を利用して不正ログインします。

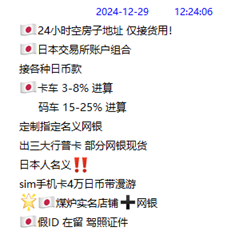

この時、複数の端末を同時操作することで、複数銘柄の不正操作が瞬時に実行できるようになります。

右上の写真は、実際のブラック産業で行われている現場の様子です。

写真のように、複数の端末(PC/スマートフォン)を1台の機器(一般的にはPCを利用)で制御して目的の操作を実行し暴利を稼ぐ闇ビジネスが存在しています。

今回の証券口座の不正操作事案から考察すると、1台のPCから複数の端末となる機器を制御し、各々別のアカウントで不正にログインした後に

複数の銘柄を不正操作しているとすれば、瞬時に株式の不正売買が行われても不思議ではありません。

参照:SIPSサイバー脅威レポート「スマー トフォングループ制御の発展とブラック産業」より引用

サイバー攻撃事案からみる脅威情報(予兆情報)の存在

サイバー闇市場(ダークウェブ/ブラックマーケット)には様々な脅威情報が存在しますが、証券会社の脅威情報となる予兆情報は多数存在しています。

特に直近の3年間で「証券」「株式」「投資家」に関連する脅威情報の投稿は増大し、今年に入りその勢いは加速しています。

以下は今回の不正操作に関連すると思われる脅威情報の例です。

①InfoStealerによる流出アカウント情報の販売投稿

当社ではInfoStealerによって流出したアカウント情報をDB化しています。

今回の証券口座不正利用に関連して証券会社各社の流出アカウント情報を確認すると、ほとんどの会社からアカウントの流出が確認されました。

詳細は当社“InfoStealer流出アカウント調査”をご覧ください。

②フィッシングソースコードの販売投稿

フィッシングソースコードの販売は銀行口座や大手ECサイトが主流でしたが、現在では全ての偽サイトの作成を請け負う投稿も存在します。

③フィッシングによる流出アカウント情報の販売投稿

フィッシングにより流出したアカウント情報の販売に関する投稿は、一番多い投稿の一つです。

上記の投稿はリアルタイムのフィッシング情報を販売する投稿が5月に投稿されていました。

このような形で証券口座のフィッシング情報が売買されていれば、アカウント情報はすぐに入手可能になります。

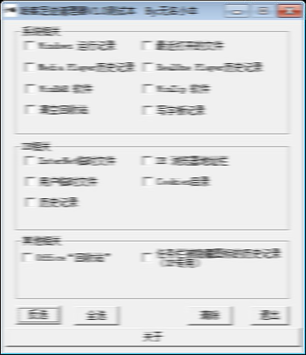

④セキュリティ検知、各種認証の回避手法に関する投稿

ブラックマーケットには様々なハッキングツールが共有されています。

ブラックマーケットには様々なハッキングツールが共有されています。

左図は損の一つでセキュリティ検知を回避してログを消去するためのツールです。

← Hack Log Cleaner

※画像にはモザイクをかけてあります。

一方で各種認証を代行するという投稿も多数存在します。

この投稿は、日本の全てのプラットフォームの認証を代行するという内容です。

サイバー攻撃者は、このようなハッキングツールを使い、各社サイトをハッキングすることが容易に可能です。

⑤証券会社のDB情報を販売する投稿

証券会社、株式情報、投資家情報などの販売投稿が多数存在

≪投稿数≫

≪投稿数≫

2023年 51件

2024年 18件

2025年 20件(5月末現在)

投稿内容には、証券会社、証券取引(オンライントレード)サイト、取引所など特定の企業を指定した情報と

企業を特定しない情報などが存在します。

中には、保有株式銘柄や保有額などの詳細が明記してある情報も多数あります。

この3年程で株式投資、証券会社の脅威情報(流出情報)は急激に増加しています。

既に各社のサイトDBがハッキングされている可能性が高いと想定されます。

⑥個人情報を含む証券口座残高など詳細に関するリストの販売投稿

金融投資(銀行預貯金、為替、投資信託、証券、保険、暗号資産など)に関する詳細情報がセットになった個人情報は大量に存在しています。

このような情報はリスト化されて項目毎に用途に合わせて不正利用(不正出金、不正操作)される候補者となります。

⑦闇ビジネスの実施とメンバー募集投稿

ブラックマーケットの闇チャネルには、闇ビジネスのメンバー募集投稿も多数存在します。

ブラックマーケットの闇チャネルには、闇ビジネスのメンバー募集投稿も多数存在します。

このような闇チャネルで募集されたメンバーは、闇ビジネスの内容を理解し、自分の分担する業務の実行計画を立てます。

この時、現実社会で不正行為や犯罪行為をを実行するメンバーの募集が、いわゆる【闇バイト】募集になります。

左図は、会社組織規模のハッキンググループを編成し、サイバー工作、情報窃取、金融情報操作、インターネット運営妨害

などの作戦を実行するための募集投稿です。

一連の証券口座不正操作に関する事案は、組織的なサイバー犯罪グループが背後にあり、計画的な攻撃が実行されている

と考えられます。

⑧マネーロンダリング手法と実行手順に関する投稿

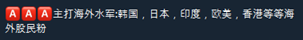

左の投稿は、マネーロンダリングを含む様々な闇ビジネスを代行する投稿です。

左の投稿は、マネーロンダリングを含む様々な闇ビジネスを代行する投稿です。

≪概要≫

・24時間対応、商品受取用住所

・日本の証券、為替取引所アカウントによるマネーロンダリングの代行

・銀行口座販売

・ショッピングアカウントの販売

・運転免許証、在留カードなど個人証明書の販売

各種アカウントや銀行口座などを使い、個人情報も自在に作り上げるマネーロンダリングビジネスの勧誘投稿です。

このようなマネーロンダリングを実行されると、不正流出した金融資産の流出経路は不明になり回収することも困難になります。

⑨サイバー攻撃者の動向

サイバー闇市場でサイバー攻撃者の動向を見ていると、「どのターゲットに対して」、「どのような攻撃」を行い、

サイバー闇市場でサイバー攻撃者の動向を見ていると、「どのターゲットに対して」、「どのような攻撃」を行い、

「何をしようとしているか」が分かります。

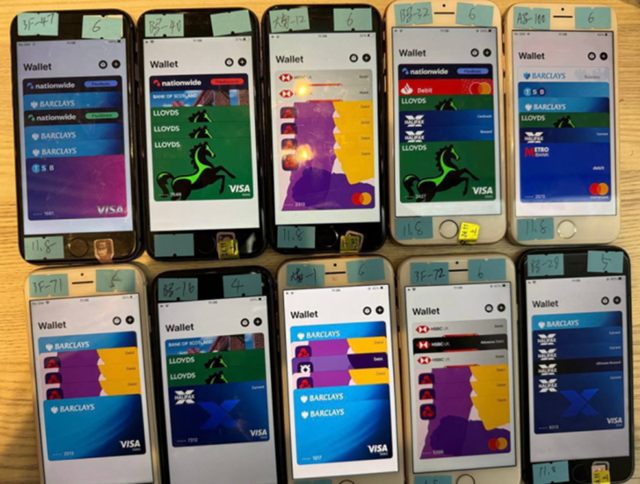

左の図は、中国系のサイバー犯罪者達が、盗済んだデータをデジタルウォレットに変え、オンライン/オフラインでの

不正購入に利用することで、収益を得る方法の一つです。

中国系のハッキンググループはマルウェアやマネー詐欺、ハッキングなどを組み合わせたハイブリッド攻撃を組織的に実行しています。

特に金融犯罪を狙う動向が多数確認されていて、十分注意が必要になります。

今回の証券会社の不正操作被害が、このような組織的な犯罪グループに狙われているとするならば、簡単には解決できないかも

しれません。

※SIPSサイバー脅威動向レポートより一部抜粋

サイバー空間には攻撃の予兆・原因・解決策など有効な情報が多数存在しています。

サイバー攻撃やサイバー犯罪から情報を守り被害を最小化するには、サイバー闇市場の脅威情報をきちんと入手して対策を立てることが必要不可欠です。

今回の証券口座の不正操作に関する事案は、推定した攻撃手順で実行されているとすれば、サイバー空間から様々な情報を入手して分析し、攻撃者が

何をしているのか正確に把握して対策しなければ、延々と被害は拡大する一方になる可能性があります。

今回の被害事案に関連する脅威情報は、日々アップデートされていて無数に確認されています。

事態を解決するため、是非このような脅威情報を有効活用していただくことを強く望みます。

※当ページの情報はサイバー情報提供サービス“SIPS”で確認した情報を基に提供しています。

※当ページで提供する情報は弊社サービス上で確認した内容で全てのサイバー攻撃に対応するものではありません。

※当ページに関するお問い合わせは下記までお願いします。